Fedora : Faire adhérer Fedora à un domaine Active Directory

Table des matières

Dans cet article, nous allons voir comment intégrer notre système Fedora Workstation dans un domaine Active Directory.

Cet article a été réalisé avec Fedora 33 et Windows Server 2019 avec un niveau fonctionnel 2016.

Je n'adhère pas le système avec l'assistant de post-installation. Je créé un utilisateur local traditionnellement.

Mettez à jour d'abord le système :

Définissez un nom d'hôte correct :

Si votre Fedora n'est pas une version Workstation, assurez-vous d'avoir installé tous les paquets nécessaires :

Les paquets installés permettent de contacter l'annuaire LDAP, prendre en charge Kerberos, et des outils pour effectuer des actions sur l'AD.

Il faut aussi s'assurer que le DNS sur Fedora est configuré, et puisse bien résoudre le domaine :

On va ajouter notre Fedora au domaine via la commande realm :

Le mot de passe de l'administrateur du domaine est demandé.

Le compte AD utilisé doit posséder les droits de faire adhérer des machines au domaine.

Les fichiers /etc/sssd/sssd.conf , /etc/krb.conf et /etc/krb5.keytab seront configurés au petits oignons grâce à la commande ci-dessus.

Pour vérifier que tout est bon, on peut taper la commande

On voit ici qu'on est bien dans le domaine.

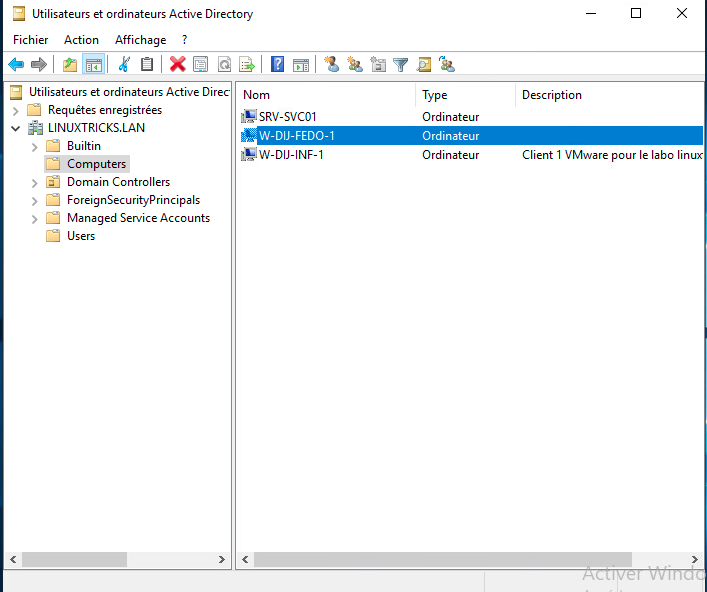

On peut constater que notre Fedora est bien dans l'AD :

Remarquez que pour se connecter au domaine, il faut saisir le nom de l'utilisateur suivi de l'arobase et du domaine.

Pour se connecter :

Utiliser le mot de passe du compte Active Directory.

On peut observer les groupes de l'utilisateur concerné avec la commande id.

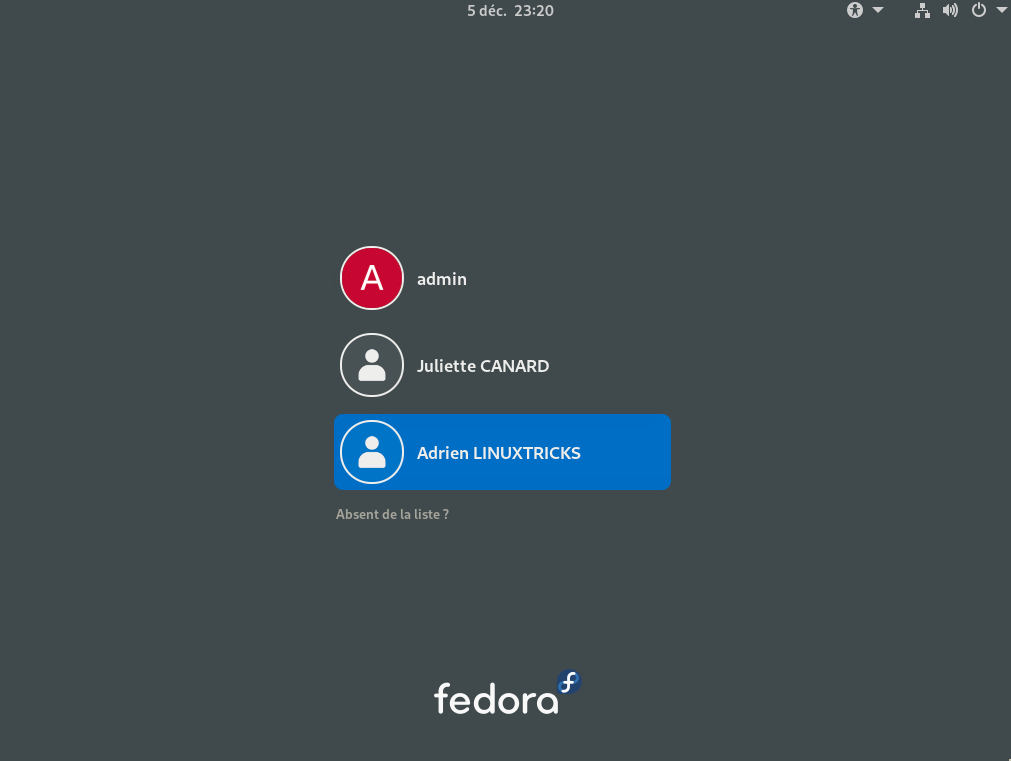

En graphique, sur l'écran de connexion GDM, on saisi dans le champ utilisateur : [email protected] en cliquant sur "Absent de la liste"

Une fois connecté une fois, le compte apparaît sur l'interface de connexion avec le Prénom NOM affiché dans l'AD :

Si vous souhaitez retirer Fedora du domaine proprement, utiliser la commande suivante :

La machine sera retirée de l'AD et les fichiers de config sur Fedora seront remis à leur valeur par défaut.

Introduction

Dans cet article, nous allons voir comment intégrer notre système Fedora Workstation dans un domaine Active Directory.

Cet article a été réalisé avec Fedora 33 et Windows Server 2019 avec un niveau fonctionnel 2016.

Préparer Fedora

Je n'adhère pas le système avec l'assistant de post-installation. Je créé un utilisateur local traditionnellement.

Mettez à jour d'abord le système :

Code BASH :

dnf upgrade

Définissez un nom d'hôte correct :

Code BASH :

hostnamectl set-hostname W-DIJ-FEDO-1Si votre Fedora n'est pas une version Workstation, assurez-vous d'avoir installé tous les paquets nécessaires :

Code BASH :

dnf install sssd realmd oddjob oddjob-mkhomedir adcli samba-commonLes paquets installés permettent de contacter l'annuaire LDAP, prendre en charge Kerberos, et des outils pour effectuer des actions sur l'AD.

Il faut aussi s'assurer que le DNS sur Fedora est configuré, et puisse bien résoudre le domaine :

Code BASH :

ping linuxtricks.lan PING linuxtricks.lan (192.168.121.1) 56(84) bytes of data. 64 bytes from 192.168.121.1 (192.168.121.1): icmp_seq=1 ttl=128 time=0.413 ms 64 bytes from 192.168.121.1 (192.168.121.1): icmp_seq=2 ttl=128 time=210 ms 64 bytes from 192.168.121.1 (192.168.121.1): icmp_seq=3 ttl=128 time=0.220 ms

Joindre Fedora au domaine

On va ajouter notre Fedora au domaine via la commande realm :

Code BASH :

realm join --user=adrien.linuxtricks linuxtricks.lan Password for adrien.linuxtricks :

Le mot de passe de l'administrateur du domaine est demandé.

Le compte AD utilisé doit posséder les droits de faire adhérer des machines au domaine.

Les fichiers /etc/sssd/sssd.conf , /etc/krb.conf et /etc/krb5.keytab seront configurés au petits oignons grâce à la commande ci-dessus.

Pour vérifier que tout est bon, on peut taper la commande

Code BASH :

realm list

On voit ici qu'on est bien dans le domaine.

Code :

LINUXTRICKS.LAN

type: kerberos

realm-name: LINUXTRICKS.LAN

domain-name: linuxtricks.lan

configured: kerberos-member

server-software: active-directory

client-software: sssd

required-package: oddjob

required-package: oddjob-mkhomedir

required-package: sssd

required-package: adcli

required-package: samba-common-tools

login-formats: %[email protected]

login-policy: allow-realm-logins

On peut constater que notre Fedora est bien dans l'AD :

Les comptes et se connecter

Connexion avec les utilisateurs

Remarquez que pour se connecter au domaine, il faut saisir le nom de l'utilisateur suivi de l'arobase et du domaine.

Pour se connecter :

Code BASH :

su - adrien.linuxtricks@linuxtricks.lan

Utiliser le mot de passe du compte Active Directory.

On peut observer les groupes de l'utilisateur concerné avec la commande id.

Code BASH :

idCode TEXT :

uid=1876401104([email protected]) gid=1876400513(utilisateurs du [email protected]) groupes=1876400513(utilisateurs du [email protected]),1876400512(admins du [email protected]),1876400518(administrateurs du sché[email protected]),1876400519(administrateurs de l’[email protected]),1876400520(propriétaires créateurs de la stratégie de [email protected]),1876400572(groupe de réplication dont le mot de passe rodc est refusé@LINUXTRICKS.LAN) contexte=unconfined_u:unconfined_r:unconfined_t:s0-s0:c0.c1023

En graphique, sur l'écran de connexion GDM, on saisi dans le champ utilisateur : [email protected] en cliquant sur "Absent de la liste"

Une fois connecté une fois, le compte apparaît sur l'interface de connexion avec le Prénom NOM affiché dans l'AD :

Quitter le domaine

Si vous souhaitez retirer Fedora du domaine proprement, utiliser la commande suivante :

Code BASH :

realm leave --user=adrien.linuxtricks linuxtricks.lanLa machine sera retirée de l'AD et les fichiers de config sur Fedora seront remis à leur valeur par défaut.